1kb等于多少mb(1kb多少个汉字)

【A】虚拟现实技术(简称VR),又称虚拟环境、灵境或人工环境,是指利用计算机生成一种可对参与者直接施加视觉、听觉和触觉感受,并允许其交互地观察和操作的虚拟世界的技术。

A.虚拟现实技术 B.智能代理技术 C.模式识别技术 D.大数据分析技术

A.1927年 B.1938年 C.1946年 D.1951年

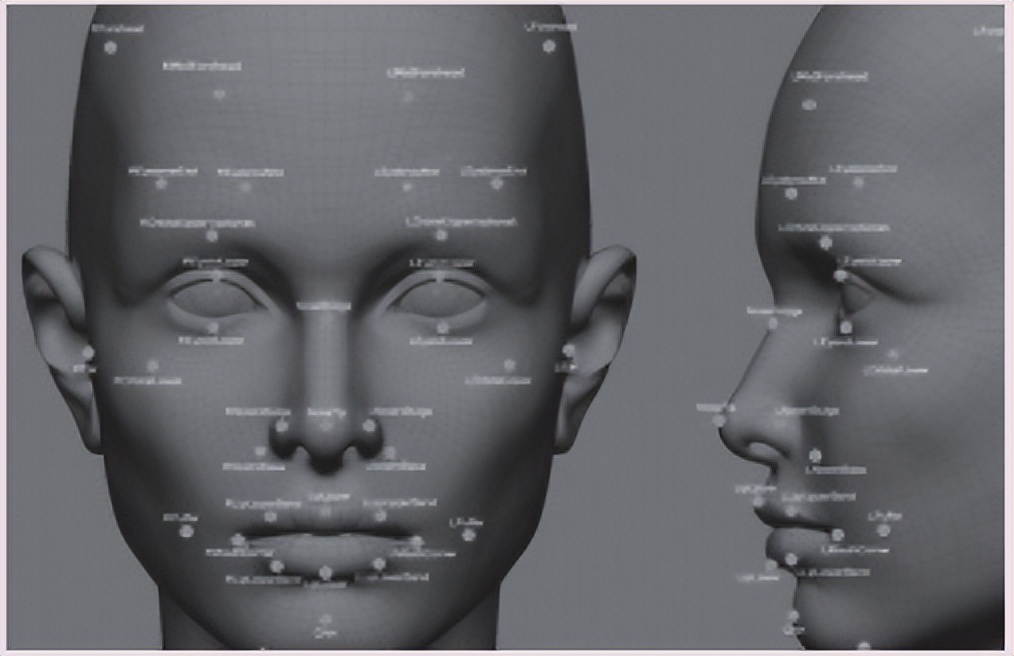

〔09〕某款手机采用红外摄像头、环境感应器、光感传感器等设备集成的方式,可以支持FaceID(如下图),即用户面部解锁功能。该功能采用的主要技术属于()。

〔01〕第一台数字电子计算机ENIAC诞生于()

【C】1GB = 2^10MB = 1024MB;1MB = 2^10KB = 1024KB;1KB = 2^10B = 1024B

〔08〕计算机中存储容量的单位之间,其换算公式正确的是()。

【D】自计算机问世至今已经经历了四个时代,划分时代的主要依据是计算机的构成元件。

〔14〕关于防火墙技术的描述中,错误的是()

A.数据处理 B.科学计算 C.辅助设计 D.过程控制

【A】把X和Z转换成十进制数:X=(100100)2=36,Z=(27)16=39,所以X、Y、Z的大小关系为:X<Y<Z。

【B】计算机信息安全的目标是可靠性、完整性、可用性和保密性。

A.编制有错误的程序 B.特制的具有自我复制能力和破坏性的程序 C.己被破坏的程序 D.设计不完善的程序

A.规模 B.功能 C.性能 D.元件

A.MHz B.bps C.GHz D.Hz

〔06〕()是计算机系统唯一能识别的、不需要翻译直接供机器使用的程序设计语言。

A.比尔·盖茨 B.冯·诺依曼 C.乔治·布尔 D.艾伦·图灵

【B】世界上第一台现代电子数字计算机埃尼阿克(ENIAC),诞生于1946年2月14日的美国宾夕法尼亚大学,并于次日正式对外公布。

【B】计算机是为了科学计算机的需要而发明的,第一代电子计算机也是为计算弹道和射击表而设计的。

〔20〕在防火墙中,不能根据下面哪种类型进行设置?()

〔10〕许多手机带有触摸屏幕,可以直接在屏幕上书写,方便使用者快捷地输入文字。这种技术是()。

〔04〕计算机已应用于各种行业、各种领域,而计算机最早的设计是针对于()

A.机器语言 B.汇编语言 C.高级语言 D.自然语言

A.端口 B.源地址 C.目标地址 D.文件类型

A.ENVDC B.ENIAC C.IBM-PC D.EDVAC

【B】“存储程序”工作原理是冯·诺依曼思想的核心,也称为冯·诺依曼原理。冯·诺依曼所提出的体系结构被称为冯·诺依曼体系结构,一直沿用至今。

〔16〕在计算机内部,数据是以()形式加工、处理和传送的。

【C】在计算机系统中,1个字节由8个二进制位组成。

A.多媒体技术 B.模式识别技术 C.虚拟现实技术 D.机器翻译技术

〔02〕目前大多数计算机,就其工作原理而言,基本上采用的是科学家()提出的设计思想。

A.防火墙可以限制未授权的用户进入内部网络,过滤掉不安全的服务和非法用户 B.防火墙可以布置在企业内部网和Internet之间 C.防火墙可以查、杀本地计算机上的病毒 D.防火墙是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的界面上构造的保护措施

A.计算机辅助教育 B.计算机辅助测试 C.计算机辅助设计 D.计算机辅助管理

【B】计算机病毒在《中华人民共和国计算机信息系统安全保护条例》中被明确定义为:“编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。”

〔17〕X=(100100)2,Y=(38)10,Z=(27)16,三个数的大小关系是()

A.图像识别 B.指纹识别 C.手写识别 D.语言识别

【A】机器语言是计算机唯一能够识别的语言,不需要进行转换能直接被计算机识别。汇编语言要通过汇编程序转换为计算机可以识别的机器语言。高级语言通过编译或解释变成计算机可以可以识别的机器语言。

【C】防火墙是一个把互联网和内部网隔开的设施,是一种计算机硬件与软件的结合,它使Internet和内部网之间建立起一个安全关卡,从而保护内部网络免受非法用户的侵入,是保护网络的重要措施,但防火墙不能查杀本地计算机上的病毒。

A.X<Y<Z B.Y<X<Z C.X<Z<Y D.Z<X<Y

【C】手写识别(HandWriting Recognition)是指将在手写设备上书写时产生的有序轨迹信息化转化为汉字内码的过程,实际上是手写轨迹的坐标序列到汉字的内码的一个映射过程,是人机交互最自然、最方便的手段之一。

A.1KB=1024MB B.1KB=1000B C.1MB=1024KB D.1MB=1024GB

〔03〕计算机问世至今已经历四代,而代的划分的主要依据是决定于计算机的()

〔07〕在计算机存储系统中,一个字节由()个二进制位组成。

【A】计算机内部采用的是二进制。

【C】CAD:计算机辅助设计;CBE:计算机辅助教育;CAT:计算机辅助测试;

A.完整性 B.可维护性 C.保密性 D.可用性

〔18〕1946年2月,在美国宾夕法尼亚大学第一台真正意义上的电子数字计算机()正式投入运行,它的诞生开辟了一个信息时代的新纪元。

〔13〕()不是计算机信息安全的目标。

A.1 B.7 C.8 D.16

【B】模式识别就是通过计算机用数学技术方法来研究模式的自动处理和判读,把环境与客体统称为“模式”。模式识别以图像处理与计算机视觉、语音语言信息处理、脑网络组、类脑智能等为主要研究方向,研究人类模式识别的机理以及有效的计算方法。

【B】比特率是指单位时间内传送的比特(bit)数。单位为bps(bit per second)比特率又称“二进制位速率”,俗称“码率”。表示单位时间内传送比特的数目。用于衡量数字信息的传送速度,常写作bit/sec。根据每帧图像存储时所占的比特数和传输比特率,可以计算数字图像信息传输的速度。

〔12〕下列不属于虚拟现实技术特征的是()

A.二进制 B.八进制 C.十进制 D.十六进制

〔05〕CAD是计算机的主要领域,他的含义是()

【D】虚拟现实技术是目前发展最快的新技术之一。它利用计算机等设备来产生一个逼真的三维视觉、触觉、嗅觉等多种感官体验的虚拟世界,从而使处于虚拟世界的人产生一种身临其境的感觉。虚拟现实技术具有沉浸性、交互性和想象性三个突出特征,不包括真实性。

【C】世界上第一台现代电子数字计算机埃尼阿克(ENIAC),诞生于1946年2月14日的美国宾夕法尼亚大学,并于次日正式对外公布。

〔11〕某电子购物平台计划推出&34;Buy+&34;购物新技术产品,如下图所示。目的是通过计算机图形系统和辅助传感器,形成一个能够与人体产生交互的三维购物场景,让用户在购买商品的过程中拥有更多体验。基于以上信息推断,&34;Buy+&34;这种产品主要使用的技术是()。

【D】防火墙直接获得数据包的源IP地址、目的IP地址、源端口号、目的端口号和协议类型等,并根据定义的特定规则过滤数据包。所以不能根据文件类型进行设置。

〔19〕CPU主频的单位不可能表示为()。

〔15〕计算机病毒是指()

A.沉浸性 B.交互性 C.想象性 D.真实性

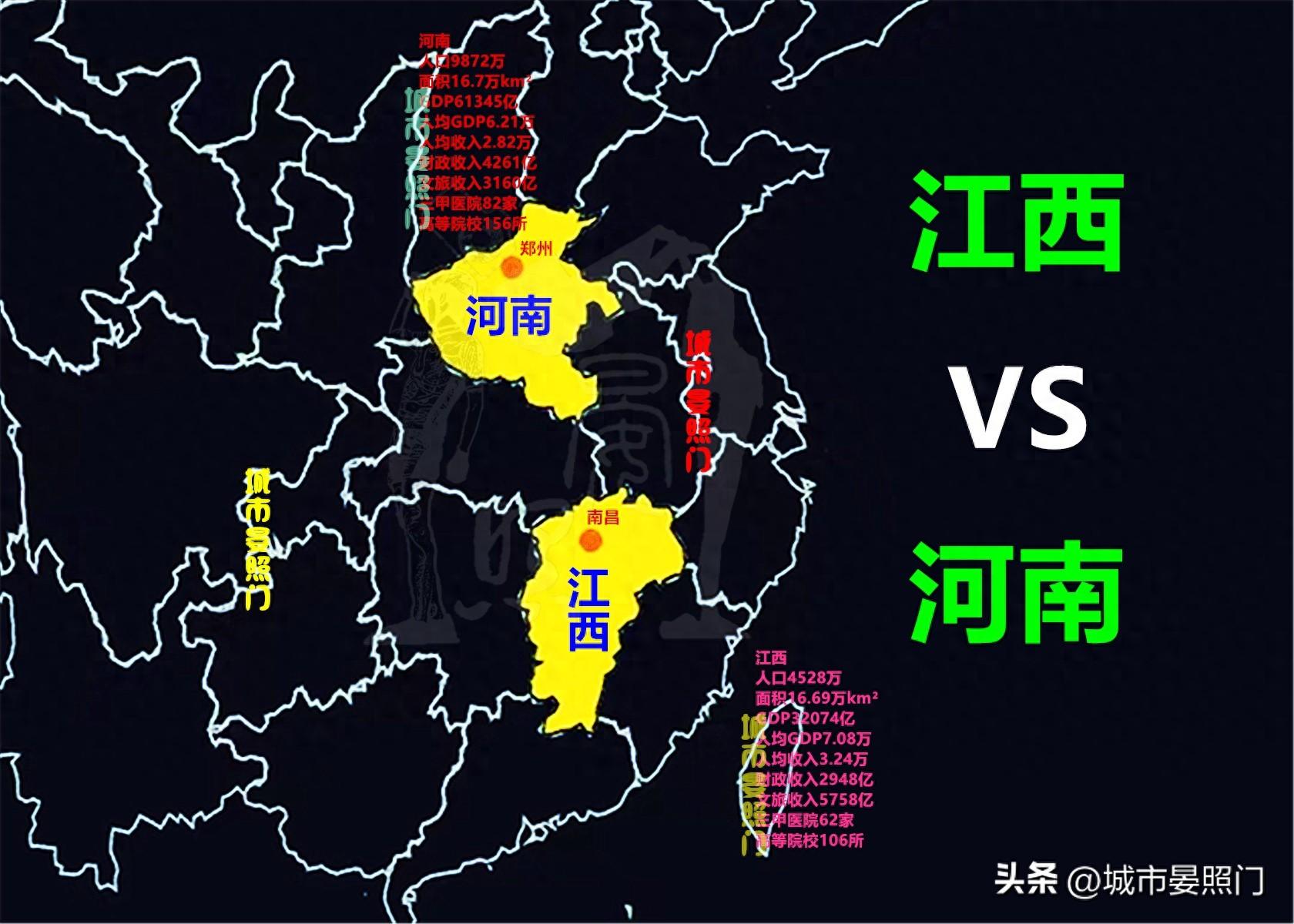

河南的落寞,净高5300多万人口,却即将被江西后来居上

大财经2023-11-14 10:30:190000萍水相逢是什么意思 萍水相逢下一句是什么

萍水相逢指浮萍随水漂流,偶然聚在一起。比喻素不相识的人偶然相遇。出自唐?王勃《滕王阁序》。王勃在去探望父亲时,途经洪都。正好滕王阁落成,那里的都督就宴请了当时有名的为人雅士,请大家为滕王阁作序,而王博做成的《滕王阁序》名动天下,一直流传至今。0001“海尔智家”顺利转型,是否比美的和格力更优秀?

#来点儿干货#去年的12月29日,转眼就要把2023年说成去年了,很不习惯。海尔集团以125亿收购了“上海莱士”20%的股权,出让方是“基立福(Grifols,S.A)”,转让价格每股9.405元,溢价17.56%。另外基立福还把剩下的6.58%股权所对应的表决权,也委托给了海尔集团。也就是海尔集团控制了上海莱士26.58%的股份,成为实际控制人,转眼上海莱士就成海尔家的了。大财经2024-01-03 17:29:050000开国上将排名 十大上将排名

欢迎阅读史源历史专栏第2817期。1955年全军首次授衔,开国上将评出了55位,后来又补授了王建安和李聚奎两个人,所以上将的总数最后是57位。在评衔名单确定之后,战功卓著的三野名将许世友觉得自己评上将有点低,希望能获得一个大将军衔,于是去找总理沟通。总理了解许将军的脾气,耐心地听许世友讲完之后,淡淡地回了一句:萧克也只是评了上将军衔。大财经2023-03-22 13:42:160000甲沟炎怎么办 甲沟炎图片初期

甲沟是指我们的指甲根部与皮肤相连之处的结合部,一旦感染甲沟及其周围组织,引起的炎症就是甲沟炎。别小看了这指甲,疼痛起来一样是让人难以忍受的。1、甲沟处之所以会受到细菌的感染,多数情况下是因为指甲及其周围有过创伤,而且这些创伤仅仅是一点点很细微的伤口。因此平时要注意保护自己,不要受伤,一旦出现小创面也不要麻痹大意,及时用碘酒进行杀菌消毒。0000